こんにちは、こじろうです。

この記事では、N/Wスペシャリスト平成26年午後Ⅱ問1に挑戦していきたいと思います。

別記事のネットワークエンジニアのススメでも紹介しましたが、文系SEからするとシステムエンジニアよりもネットワークエンジニアになった方が良いキャリアを気づかる可能性があります。

僕自身も、プログラマ➡システムエンジニア➡ITコンサルタントとキャリアチェンジしてきましたが、所々、ネットワークエンジニアとして活動し、成果を出すことに成功してきました。

文系SEのみなさまにも是非、ネットワークの知識を蓄えて頂きたく、IPAが主催しているネットワークエンジニアの資格試験について、僕なりの解答方法と、IPAが公表している模範解答を紹介していきたいと思います。

【この記事でわかること】

- N/Wスペシャリストの問題を解く上で持つべき考え方

- 平成26年午後Ⅱ問1における各設問の考え方

- 1 設問を解き始める前の前提

- 2 問題文を読みながら僕が考えていった内容

- 3 下線部(ア)攻撃対象者と関係がありそうな組織、機関及び実在の人物を装ったメールを送り付けてくる。

- 4 マルウェアが仕込まれたりWebサイトへのリンクを示す[空欄a]が本文中に記載されていたりする。

- 5 HTMLで作成されたコンテンツの送受信用プロトコルである[空欄b]によってバックドアの通信が行われた場合…

- 6 送信元のMTA及びMUAが稼働するサーバではPCに設定されている[空欄c]に書き換えることは困難である。

- 7 下線部(イ)ドメインを比較するだけでも…

- 8 下線部(ウ)メール中継サーバのIPアドレスを記述したSPFレコードを追加する。

- 9 それ以降に受信したTCPデータをそのまま接続先に転送する[空欄e]処理の準備が整ったことを知らせる。

- 10 受信したデータの中に不適切な言葉や文字列などが含まれていたとき、その通信を遮断する[空欄d]や、Webサーバからダウンロードされるファイルに対するウィルスチェックなどの…

- 11 下線部(エ)サーバ証明書2を検証するのに必要な情報を保有させる必要がある。

- 12 下線部(オ)⑥において、プリマスターシークレットの共有に失敗するので、…

- 13 下線部(カ)表4にルールの漏れがあるので、項番1,2の間に追加するようにした。

- 14 下線部(キ)利用者が不要メールを発見した時の対応に関する規定を決め…

- 15 下線部(ク)ログの検査間隔を可能な限り短縮して、定期的に検査を行う、

- 16 設問2⑷について…

- 17 設問3⑴について、

- 18 設問4⑴について…

- 19 設問4⑵について…

- 20 設問4⑷ 表4中の項番3、4の二つのパケットフィルタリングルールによって制御される通信の内容…

- 21 設問5⑴について…

- 22 ネットワークの勉強をして良かったなーと思うこと

設問を解き始める前の前提

詳細は以下の記事を読んで頂きたいのですが、過去問に挑戦する前に頭に入れておいて欲しいことが2つあります。参考:【文系SE】ネットワークスペシャリストー解答時のフレームワークー

- 問題文を読みつつ設問を推測する。(設問を読んでから考えていては間に合わない)

- 問題文を読んでいく中で「これ、聞かれるだろうな」と推測する。

それでは、いってみましょう!!😃

問題文を読みながら僕が考えていった内容

下線部(ア)攻撃対象者と関係がありそうな組織、機関及び実在の人物を装ったメールを送り付けてくる。

設問2⑴ですが、メール送信者が誘導する受信者の行動について問われています。メールに偽URLを貼ってクリックさせる、いわゆるフィッシング詐欺が代表的な方法でしょうか。

模範解答は上記に加えて、’添付ファイルを開かせる’が加わっていましたね。

マルウェアが仕込まれたりWebサイトへのリンクを示す[空欄a]が本文中に記載されていたりする。

URL以外思いつかない。”Webサイトへのリンク”を別の言い方で表すと…URL以外ちょっと思いつかないですね。考え方の解説になっておらず大変恐縮ですが。。

模範解答は’URL’でした。

HTMLで作成されたコンテンツの送受信用プロトコルである[空欄b]によってバックドアの通信が行われた場合…

こちらも”HTTP”ちょっと思いつかないですね…

模範解答は’HTTP’でした。

送信元のMTA及びMUAが稼働するサーバではPCに設定されている[空欄c]に書き換えることは困難である。

‘書き換える’という単語が出てきたら、考えるべきは送信元/宛先IPアドレスでしょう。

平成25年PMⅡ問2の空欄bでも、同じような設問がありますね。

更に、IPアドレスに関しては宛先のIPアドレスを変更するのは珍しいことではなく(自分が所属していないネットワークへアクセスする際は、経由するスイッチやルーターで宛先の張替えが頻繁に行われる)、多くの機器で実現可能ですが、送信元IPアドレスを書き換えるのは一般的には困難とされています。

模範解答は、’送信元IPアドレス’でした。

下線部(イ)ドメインを比較するだけでも…

設問2⑵ですが、送信者のメールアドレスが詐称されているか確認するためには、どこに書かれているドメインと、どこに書かれているドメインを見比べるべきなのかを問われています。

一つは、メールヘッダ内のFrom Mailに記載のある、送信者のメールアドレスのドメインです。

もう一つは、メールの送信元のMTAのIPアドレスが所属するドメイン(端末に付与さえているIPアドレスが所属するドメイン)

模範解答は

・メールの送信元のMTAのIPアドレスが所属するドメイン

・送信者のメールアドレスのドメイン

になります。

下線部(ウ)メール中継サーバのIPアドレスを記述したSPFレコードを追加する。

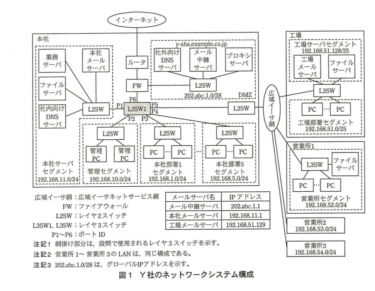

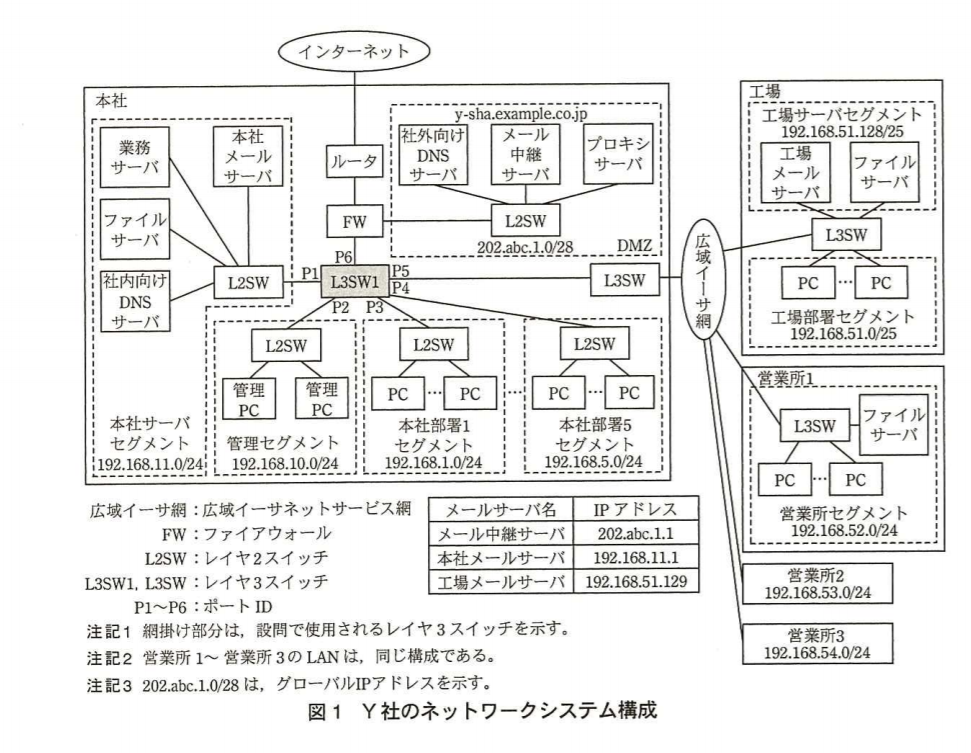

設問2⑶ですが、Y社の3つのメールサーバにおいて、メール中継サーバのみグローバルIPアドレスを保持していますね。

これはつまり、外部からアクセスされる可能性がある、つまりアクセスできるようにするためにこのメール中継サーバを用意しているはず、と推測できます。

Y社向けにメールを送る人たちは、このIPアドレスを覚えておけば良い、やったー!とはなりません。いちいち送付先のIPアドレスを覚えてる人なんて世の中にいません。覚えてられません。(だからこそ、メールアドレスがあるわけですし)

Y社のメール中継サーバのIPアドレスを覚えておくわけににもいかないので、社外向けDNSサーバにこのメール中継サーバのAレコード(メールアドレスとIPアドレスの紐づけ情報)を登録します。

と、色々書いてみましたが、問題文を読んでいくと、このメール中継サーバは、社外から利用されることはないく、社内のみから利用されることが明白です。(数行前までの僕、さようなら…👋)

つまり、社内から社外へのメール送付にて利用されることが分かります。

この時、もしメール中継サーバがDNSサーバに登録されていなければ、メールが目的の宛先に転送されていく中で、Y社から送出されるメールのメールヘッダ(From Mail)に、送信元IPアドレスが記載されなくなってしまいます。

送信者のなりすましをどう防ぐか、という問題なので、自分達がメールを送付するときには送信元IPアドレスを明確にする必要がありますね。

※この問題は、自分達への攻撃に対してフォーカスしているので、自分達の振る舞いについて突然設問を置いてきていて…この切替は一体何なのだろう?と、疑問は持ちましたが…まぁ、これは考えても仕方がないのでSKIPしていきましょう。

模範解答は、’社外に送付されるメールの送信元IPアドレスになるから’でした。

それ以降に受信したTCPデータをそのまま接続先に転送する[空欄e]処理の準備が整ったことを知らせる。

※更新中

‘そのまま転送’というのがキーワードです。通常のパケット通信では、パケットが機器を経由するたびにアドレスの付け替え等が発生しますが、’トンネリング’をすることでそういった作業が省略され、一気にデータ連携がなされます。

模範解答は’トンネリング’でした。

受信したデータの中に不適切な言葉や文字列などが含まれていたとき、その通信を遮断する[空欄d]や、Webサーバからダウンロードされるファイルに対するウィルスチェックなどの…

これは、知っていれば解けるし、知らなければ解けない、知識のみを問う問題です。

模範解答は’コンテンツフィルタリング’です。

下線部(エ)サーバ証明書2を検証するのに必要な情報を保有させる必要がある。

設問3⑵ですが、公開鍵認証の流れを理解していないと解答が難しい問題です。

公開鍵認証において、アクセスする側は、アクセス先のサーバ側のルート証明書を保持しておく必要があるのです。

これにより、模範解答は’サーバのルート証明書’となります。

下線部(オ)⑥において、プリマスターシークレットの共有に失敗するので、…

※更新中

設問3⑶ですが、一つ前の問題同様、公開鍵認証の流れを理解していないと解答が難しい問題です。

鍵の交換においては、対象の鍵は暗号化された状態やり取りされるので、双方が復号できる状態になっていないと、「この鍵、復号できなくて中身が分からないから、この先の処理ができない…」となってしまい、問題文の様に処理に失敗してしまいます。

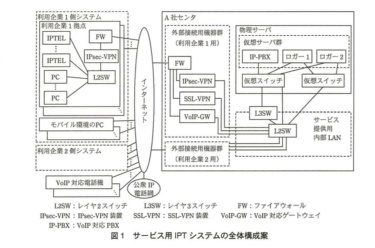

この設問の場合、Webサーバ~PCの間で(共有)鍵、つまりプリマスターシークレットを生成・共有しようとしているのですが、間にプロキシサーバがいますね。

公開鍵認証において、(Web)サーバは、暗号化した鍵を復号する情報を、鍵を交換する予定のPCには共有しますが、途中で経由するプロキシサーバには渡しません。なぜならプロキシサーバが自らサーバへアクセス・鍵の交換を求めることは無いからです。

一方で、Webサーバ~PCの間で(共有)鍵、つまりプリマスターシークレットは、図3の⑥にて、PC~プロキシサーバ間でやり取りされるわけですが、ここでプロキシサーバは復号化のための情報を持っていないため、上記で記載したように「復号化できないのでこの左記の処理ができません…」となってしまうわけです。

模範解答は’プロキシサーバが暗号化されたプリマスターシークレットを復号できないから’でした。

下線部(カ)表4にルールの漏れがあるので、項番1,2の間に追加するようにした。

※更新中

設問4⑶ですが、ファイアーウォールの問題ですね。

ファイアーウォールの設問は、どれか1パターンで良いので、実際のパケットの流れをトレースしてみましょう。

N主任は、ルールを追加したようですが、

問題文にある表1の項番1、2の通信は、TCPとICMPの通信になります。

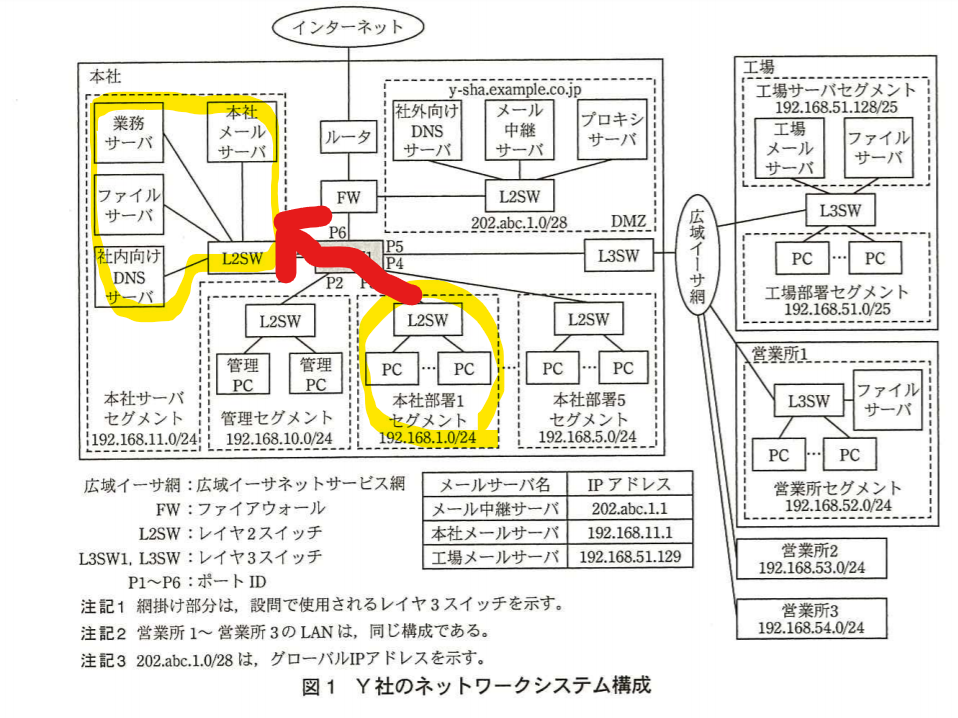

また、通信元は本社部署1セグメント(192.168.1.0/24)で、通信先は本社サーバセグメント(192.168.11.0/24)です。

本社部署1セグメントのPCから本社サーバセグメントへのアクセスは、TCPとICMPだけで良いのでしょうか?実際にこのシステムを利用するとき、他のプロトコルの通信は発生しないのでしょうか?

一つ、通信パターンをトレースしてみましょう。

例えば、本社部署1セグメントのPCから本社部署5セグメントのPCへメールを送る時、送付する前には当番、相手のIPアドレスが分かりませんので、本社サーバセグメント内の社内DNSサーバへ、ポート番号53でアクセスし、本社メールサーバにもポート番号25、もしくは587でアクセスします。

ところが、表1にはこれらの通信の記載がありませんね。

つまり、N主任はこれらの通信を許可するフィルタリングルールを追加したと思われます。

ちょっと解せないのは、模範解答にメール送信を許可するフィルタリングルールが記載されていないことですね…

模範解答は’動作:許可、送信元IPアドレス:192.168.1.0/24、宛先IPアドレス:192.168.11.0/24、プロトコル:UDP、送信元ポート番号:any、宛先ポート番号:any、TCP制御ビット:any’

でした。

下線部(キ)利用者が不要メールを発見した時の対応に関する規定を決め…

※更新中

設問5⑵ですが、セキュリティを意識した、エンドユーザが守るべきルールになります。

多くの企業でも、半年に一度くらいのペースで教育・テスト等が行われる項目ですが、知識を問う問題であり、知らないと解けない問題ですね。

模範解答は

・メールに添付されたファイルを開かない

・メール本文に記載されたリンク先にアクセスしない

・メールが正しい送信者から送信されたものか確認する

・不審なメールの内容をセキュリティ担当者に報告する

・発見した不審なメールに関する情報を全社で共有する

でした。

下線部(ク)ログの検査間隔を可能な限り短縮して、定期的に検査を行う、

設問5⑶ですが、運用に関する問題です。

模範解答は’マルウェアの社内での活動を早期に発見できること’でした。

設問2⑷について…

SPFを導入し、社外からのアクセスに対してチェックをかけていくわけですが、社外からのアクセスに対してチェックをかけるのですから、社外からのパケットを最初に受け取るサーバへSPFを設定・認証しないと、悪意ある通信の社内ネットワークへの侵入を許してしまいますね。

模範解答は、’サーバ名:メール中継サーバ、理由:社外からY社宛てに送信されたメールを直接受信するから’でした。

設問3⑴について、

設問3⑶、下線部(オ)と連動する設問で、SSLについての設問になります。

SSLセッションを確立する際の流れを頭に入れて、考える必要があります。

‘既設の~’とあるため、プロキシサーバは暗号化(つまりSSLの暗号化や復号化)の機能は持ち合わせていないことになります。そうなると、SSLセッションを確立するのは、おのずとPCとWebサーバ間になるということが分かりますね。

模範解答は’PCとWebサーバの間’になります。

設問4⑴について…

※更新中

設問4⑵について…

※更新中

表4の項番2のフィルタリングルールとありますが、プロトコルを確認するとICMPとあります。

図4のパケットフィルタリングポリシーを見ると、➁に’業務用通信区間における疎通テストのための通信を許可する’とあります。

この記載から、ICMP(pingコマンド)による疎通確認を実現するための設定であることが分かりますね。

模範解答は、’部署1と本社サーバセグメント間の疎通テスト’になります。

設問4⑷ 表4中の項番3、4の二つのパケットフィルタリングルールによって制御される通信の内容…

TCPプロトコルによる3ウェイハンドシェイクの流れを理解していないと解答が難しい問題です。

TCP3ウェイハンドシェイクは、①SYN(SYN=1、ACK=0)→➁SYN/ACK(SYN=1、ACK=0)→ACK(SYM=0、ACK=1)の順にパケット内の制御ビットが変わっていきます。

ここで表4の項番3、4を確認してみると、項番3で、’禁止’される通信の制御ビットに(SYN=1、ACK=0)’とあります。

更に、送信元サブネットは192.168.1.0/24(本部部署1セグメント)、宛先サブネットは192.168.10.0/24(管理セグメント)となっているので、本部部署1セグメントから管理セグメントへ、TCP3ウェイハンドシェイクの①の通信(SYN=1、ACK=0)は禁止されている、つまり、本部部署1セグメントから管理セグメントへのTCPによる通信は禁止されている、ということが読み取れます。

模範解答は’部署1のPCから管理PCに対して確立するTCPコネクションは禁止するが、逆方向に確立するTCPコネクションは許可する。’でした。

当初は、SYN Flood攻撃関連の設問と勘違いし、トンチンカンな解答をしていました…

設問5⑴について…

※更新中

プロキシサーバを既設のものから、SSLの復号機能を搭載したものに切り替えるので、取得できるログの変更も、SSLセッション、つまり暗号化に関わるログが採取できるようになります。

また、セキュリティの観点からは、暗号化により鍵を持っていないユーザからのアクセス(おそらく、悪意あるユーザからのアクセス)は通信・認証に失敗するわけですが、こういった悪意あるユーザがアクセスしに来たことを記録できるというのも、重要な変更点になります。

模範解答は、

・社外のWebサーバとの間のSSLで暗号化された通信においても、認証された利用者と通信内容が取得できる。

・プロキシサーバの認証に連続して失敗したことが記録されたログから、マルウェアの活動と推測できる情報が取得できる。

でした。

ネットワークの勉強をして良かったなーと思うこと

ITコンサルタントとしての現場において、プロジェクト内でトラブルシューティングやシステムインフラ設計において最も頼られる存在になり、安定した案件・プロジェクトアサインが実現できるようになりました。

参考:コンサルファームでアベイラブルになったら

文系SEであっても、こういった知識があると一目置かれた存在になれますし、キャリアアップの一助になります。

実際、僕はプログラマ➡SE(ネットワークエンジニア)➡ITコンサルタントとキャリアップしてきましたが、ITコンサルタントとして活動している今も本記事の様な技術的な部分を大事にしているため、’他のコンサルタントとは差別化された人材になれているな’と感じています。

本記事は技術的な内容でしたが、キャリアに関する情報をお探しの方はこちらも是非、ご覧ください。

参考:【文系 SE】ネットワークエンジニアのすすめ

それでは、Tchau◎

こじろう