こんにちは、こじろうです。

この記事では、N/Wスペシャリスト令和4年午後Ⅱ問1に挑戦していきたいと思います。

別記事のネットワークエンジニアのススメでも紹介しましたが、文系SEからするとシステムエンジニアよりもネットワークエンジニアになった方が良いキャリアを気づかる可能性があります。

僕自身も、プログラマ➡システムエンジニア➡ITコンサルタントとキャリアチェンジしてきましたが、所々、ネットワークエンジニアとして活動し、成果を出すことに成功してきました。

文系SEのみなさまにも是非、ネットワークの知識を蓄えて頂きたく、IPAが主催しているネットワークエンジニアの資格試験について、僕なりの解答方法と、IPAが公表している模範解答を紹介していきたいと思います。

【この記事でわかること】

- N/Wスペシャリストの問題を解く上で持つべき考え方

- 令和4年午後Ⅱ問2における各設問の考え方

- 1 設問を解き始める前の前提

- 2 問題文を読みながら僕が考えていった内容

- 3 TLSのプロトコルセキュリティ機能は、暗号化、通信相手の認証、及び[空欄ア]である…

- 4 SSL-VPNには…[空欄イ]がある

- 5 ポートフォワーディング方式のSSL-VPNは、社内のノードに対してTCP又はUDPの任意の[空欄ウ]へのアクセスを可能にする。

- 6 下線部①セキュリティに関する二つの処理が同時に行われる。

- 7 サーバのRSA[空欄エ]鍵で暗号化してサーバに送付することで…

- 8 下線部②証明対象を識別する対象

- 9 下線部③SSL-VPN装置はクライアント証明書を基にして接続元の身元特定を行う点

- 10 下線部④クライアント証明書がSSL-VPN装置に送信され、SSL-VPN装置で検証される。

- 11 下線部⑤SSL-VPN装置からサーバ証明書が個人PCに送られ、個人PCで検証される。

- 12 下線部⑥秘密鍵が漏洩してしまったときに不正に複合されてしまう通信のデータ範囲が大きいという問題があり…

- 13 TLS1.3で規定されている鍵交換方式は、[空欄カ]…

- 14 下線部⑦CSRの署名を検証して…

- 15 下線部⑧クライアント証明書を一意に示す情報

- 16 下線部⑨ユーザのテーブルは、SSL-VPN接続時の処理に必要な情報が含まれる…

- 17 下線部⑩ユーザテーブルを検索

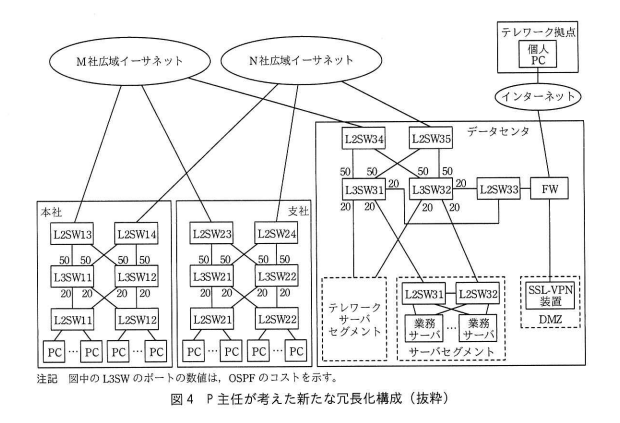

- 18 下線部⑪OSPFのEqual Cost Multi-path 機能(以下、ECMP)が利用できると考え、図4に示す設定を行うこととした。

- 19 下線部⑫L3SW11のルーティングテーブル上には、サーバセグメントへの同一コストの複数の経路が確認できる。

- 20 下線部⑬通信品質への影響を考慮して、フローモードを選択…

- 21 下線部⑭複数回線の利用率がほぼ均等になると判断した

- 22 下線部⑮図5中のa又はbでの障害をトラッキングするようにVRRPの設定を行う

- 23

- 24 ネットワークの勉強をして良かったなーと思うこと

設問を解き始める前の前提

詳細は以下の記事を読んで頂きたいのですが、過去問に挑戦する前に頭に入れておいて欲しいことが2つあります。参考:【文系SE】ネットワークスペシャリストー解答時のフレームワークー

- 問題文を読みつつ設問を推測する。(設問を読んでから考えていては間に合わない)

- 問題文を読んでいく中で「これ、聞かれるだろうな」と推測する。

それでは、いってみましょう!!😃

問題文を読みながら僕が考えていった内容

TLSのプロトコルセキュリティ機能は、暗号化、通信相手の認証、及び[空欄ア]である…

設問1(1)についてですが、セキュリティ施策の目的は主「暗号化」「認証」「改ざんの検知」の3つですので、問題文に記載のない「改ざんの検知」が回答になりそうです。

※当日は「復号化」と、訳の分からない回答をしてしまいました。。

参考:ネットワークスペシャリスト~公開鍵/秘密鍵 ~

模範解答は

改竄検知

でした。

SSL-VPNには…[空欄イ]がある

設問1(1)についてですが、SSL-VPNの種類は「リバースプロキシ」「ポートフォワーディング」「L2レイヤフォワーディング」の3つですので、問題文に記載のない「L2フォワーディング」が回答になりそうです。

※当日は「L2レイヤ」ト、中途半端な回答をしてしまいました。

模範解答は

L2フォワーディング

でした。

ポートフォワーディング方式のSSL-VPNは、社内のノードに対してTCP又はUDPの任意の[空欄ウ]へのアクセスを可能にする。

設問1(1)についてですが、ポートフォワーディング方式のはなしをしていますので、回答もポートに関わるものとなります。

模範解答は

ポート

でした。

下線部①セキュリティに関する二つの処理が同時に行われる。

※更新中

設問2(1)についての問題ですが、TLS v1.2とTLS v1.3の違いの理解がないと回答はむずかしいでしょう。

TLS v1.3は、セキュリティの強化、ハンドシェイクの効率化、スピードの向上、といった三点が主に改善されました。

・セキュリティの強化

ー脆弱な古い暗号スイートが廃止・整理され、すべてのアルゴリズムがAEAD (Authenticated Encryption with Associated Data) で認証された暗号化を使用

ー鍵共有方式が制限され、RSAによる鍵共有が非対応となり、DH鍵共有のみとなった

ー暗号通信方式も、CBCモードなどが非対応となり、GCMモードなどのAEAD方式のみが使用されるようになった

・ハンドシェイクの効率化

ーTLS 1.2では鍵生成のための通信に2回の往復が必要だったが、TLS 1.3では1回の往復でハンドシェイクが完了

ーTLS 1.3のハンドシェイクは3つのフェーズに分かれ、第1フェーズで暗号方式の決定と鍵共有を同時に

・スピードの向上

ーハンドシェイクの効率化により、HTTPS接続のスピードが向上

ークライアントが以前に接続したことがあるWebサイトでは、TLSハンドシェイクの往復が省略

その他の変更点としては、TLS 1.3では圧縮機能が削除、公開鍵証明書の用途が、なりすまし防止のみとなった、などが挙げられます。

参考:https://www.kumikomi.jp/tls-2/

参考:https://www.ios-net.co.jp/blog/20240131-2111/

参考:https://ganryujima.net/nw/nwauthentication/

当初は、暗号化の方式のすり合わせと、鍵の交換と回答してしまいました。。

模範解答は

暗号化、

でした。

サーバのRSA[空欄エ]鍵で暗号化してサーバに送付することで…

設問1(1)についてですが、TLSにおいてクライアント側ではどのカギを用いて送信データを暗号化するかを問われています。

参考:ネットワークスペシャリスト~公開鍵/秘密鍵 ~

模範解答は

公開鍵

でした。

下線部②証明対象を識別する対象

設問2(2)についての問題ですが、電子証明書において識別情報を示すフィールドを問われています。

現在広く普及しているデジタル証明書のフォーマットはX.509という規格で定められています。

証明書内には、

・証明書の識別番号(Serial Number)

・発行者の識別番号(Issuer)

・証明書の有効期間(Validity)

・公開鍵の暗号アルゴリズムの種類(Signature)

・公開鍵の発行者情報(Subject)

・公開鍵情報(SubjectPublicKeyInfo)

などの情報が格納されています。

参考:デジタル証明書(電子証明書)とは

参考:電子証明書のデータ形式

また、これらのデジタル証明書の失効も認証局の機関が行っています。

模範解答は

Subject(公開鍵の保有者の関する情報)

でした。

下線部③SSL-VPN装置はクライアント証明書を基にして接続元の身元特定を行う点

設問3(1)についての問題ですが、SSL-VPNがクライアント証明書でクライアントの身元を一意に特定できる理由を問われています。

こういった、一見、どう答えて良いか分からない設問は、対象機能の処理シーケンスをそのまま答えてあげましょう。

模範解答は

クライアントPCの秘密鍵で暗号化されたクライアント証明書を、

⇒SSL-

⇒

でした。

下線部④クライアント証明書がSSL-VPN装置に送信され、SSL-VPN装置で検証される。

※更新中

設問3(2)についての問題ですが、クライアント証明のためにSSL-VPN装置に予め登録しておくべきものを問われています。

設問3(1)に似ておりますが、処理のシーケンスをイメージすると、おのずとSSL-VPN装置にあらかじめ設定が必要で、問題文でまだ語られていない処理が見えてきます。

模範解答は

CAのルート証明書

でした。

下線部⑤SSL-VPN装置からサーバ証明書が個人PCに送られ、個人PCで検証される。

設問3(3)についてですが、検証によって低減できるリスクを問われています。

サーバ証明書によって証明できるのは、アクセスしようとしているサイトが本物かどうかです。この点と、これによってどの「脅威」を回避しやすくなるのかを問われています。

参考:https://ganryujima.net/se-bunkei/security-list/

当初は、”偽サイトへのアクセスと同サイトへの社員の個人情報の入力による

模範解答は

なりすまされたSSL-VPN装置へ接続してしまうリスク

でした。

下線部⑥秘密鍵が漏洩してしまったときに不正に複合されてしまう通信のデータ範囲が大きいという問題があり…

設問3(4)についての問題ですが、TLS v1.3で規定されている鍵交換に比べ、広く復号されてしまう通信の範囲に含まれるデータを問われています。

秘密鍵の漏えいに秘密鍵の漏えいにおける懸念点の話とくれば、「過去(数時間経過した)の秘密鍵を使って、対象に侵入できるか」になります。

模範解答は

秘密鍵が漏洩する前に行われた通信データ

でした。

TLS1.3で規定されている鍵交換方式は、[空欄カ]…

※更新中

設問1(1)についての問題ですが、TLS v1.3のハンドシェイクシーケンスを理解していないと回答は難しいでしょう。

参考:ネットワークスペシャリスト~暗号化~

参考:【図解】TLSv1.3の仕組み

模範解答は

DHE

でした。

下線部⑦CSRの署名を検証して…

※更新中

設問3(5)についての問題ですが、利用者がCAサービスにCSRを提出するときに署名に用いる鍵は何か、CAサービスがCSRの署名の検証に用いる鍵は何かを問われています。

CSR署名のシーケンスを理解していないと回答は難しいですね。

当初は…

署名に用いる鍵:認証局の公開鍵

と回答してしまっておりました。

模範解答は

署名に用いる鍵:利用者の秘密鍵、

でした。

ちなみに、CSR署名の生成シーケンス概要は以下になります。

CSR(Certificate Signing Request、証明書署名要求)の署名プロセス

1. CSRの生成

秘密鍵の作成: まず、サーバ上で秘密鍵を生成します。例えば、OpenSSLを使用する場合、以下のコマンドで2048ビットのRSA秘密鍵を生成。

bash

openssl genrsa -out yourdomain.key 2048

CSRの作成: 生成した秘密鍵を使用してCSRを作成します。以下のコマンドを実行します。

bash

openssl req -new -key yourdomain.key -out yourdomain.csr

この際、組織名やドメイン名などの識別情報(Distinguished Name, DN)を入力します。

2. CSRの送信

作成したCSRファイルを信頼できる認証局(CA)に送信します。一般的にはウェブインターフェースを通じてアップロードする形式が多いです。

CSRには以下の情報が含まれます:

公開鍵、組織名、部門名、所在地などの識別情報、電子署名

3. 認証局による署名と証明書発行

認証局(CA)は受け取ったCSRの内容を検証し、正当性が確認されるとCSRに電子署名を行います。

この署名済みデータがサーバ証明書として発行されます。サーバ証明書は暗号化通信やサーバの信頼性を保証するために使用されます.

注意点

CSRは申請時に使用された秘密鍵とペアで運用されるため、秘密鍵は厳重に管理する必要があります.

仮想環境で生成したCSRを使用する場合は、実運用環境で再生成することが推奨されます.

この流れに従うことで、安全かつ正確にサーバ証明書を取得できます。

下線部⑧クライアント証明書を一意に示す情報

設問3(6)についての問題ですが、証明書失効リストに含まれる、証明書を一意に識別できる情報を問われています。

クライアント証明書に記載されている情報が何かの理解がないと回答は難しいです。

クライアント証明書には、以下の主要な情報が含まれています:

・クライアント(利用者)の公開鍵

・クライアントの秘密鍵(公開鍵とペアになっている)

・証明書を発行した認証局(CA)の情報

・証明書の所有者(クライアント)の情報

・証明書の有効期間

・認証局(CA)のデジタル署名

ちなみに、も本回答はここにはない情報です。。難問ですね。

模範解答は

シリアル番号

でした。

下線部⑨ユーザのテーブルは、SSL-VPN接続時の処理に必要な情報が含まれる…

設問4(1)についての問題ですが、ユーザテーブルに含まれる情報を問われています。

認証を行うにあたって、アクセスを許すユーザ(PC)は、具体的にはどのようなデータで格納されているのか、問われています。

当初は、”個人PCのIPアドレスとポート番号”と回答してしまっておりました。。

模範解答は

VDI利用者の利用者IDとその利用者の仮想PCのIPアドレス

でした。

下線部⑩ユーザテーブルを検索

設問4(2)についての問題ですが、設問4(1)同様、検索のキーとなる情報はどこから得られるどの情報かを問われています。

当初は…

検索のキーとなる情報:SSL-

情報取得のタイミング:(Ⅰ)

と回答してしまっておりました。

模範解答は

検索のキーとなる情報:クライアント証明書から得られる利用者IDの情報

情報取得のタイミング:(Ⅷ)

でした。

下線部⑪OSPFのEqual Cost Multi-path 機能(以下、ECMP)が利用できると考え、図4に示す設定を行うこととした。

設問5(1)についての問題ですが、ECMPを前提としたコスト設定を行う目的を問われています。

期待されている回答は、”この設定は、システムの冗長性を担保すること”なのですが、それを正直に書いてしまうと模範解答からは外れてしまいます(当初は”冗長化を実現するため”と回答してしまっておりました)。。

模範解答は

M社とN社の広域イーサネットを利用すること

でした。

下線部⑫L3SW11のルーティングテーブル上には、サーバセグメントへの同一コストの複数の経路が確認できる。

設問5(2)についての問題ですが、冗長性が担保されるということは、候補となる経路が複数存在することになります。本設問は、その経路数とそのコストを問われています。

コストは、OSPFが動作しているルータ(ここではL3SW)の出力インターフェースに設定されています。その合計がコストとなるわけですが、L2SWは経由してもコストには追加されません。

当初は、本社2つのスイッチから2ルート、

模範解答は

経路:4

コスト:70

でした。

下線部⑬通信品質への影響を考慮して、フローモードを選択…

設問5(3)についての問題ですが、これはフローモードが、パケットの到着準が変わりにくい(UDPっぽい?)ことを理解していないと回答は難しいですし、むしろこれがそのまま回答になります。

当初は、”電話通信とか、

模範解答は

フローモードはパケット到着順序の逆転が起こりにくいから

でした。

下線部⑭複数回線の利用率がほぼ均等になると判断した

設問5(4)についての問題ですが、問題文に記載の負荷分散の方法(L3SWのECMPの選択経路の使用、IPアドレスからハッシュ値を計算し、その値を元に経路を決める)に基づいた回答を求められています。

当初は、”各広域イーサネットへ繋がるL2SWの利用率がECMPにより均

模範解答は

送信元IPアドレスと宛先IPアドレスから計算したハッシュ値が

でした。

下線部⑮図5中のa又はbでの障害をトラッキングするようにVRRPの設定を行う

※設問5(5)についての問題ですが、上記設定に伴って実現される動作を、”優先度”という言葉を使って回答するよう求められています。

いわゆる、二重化環境において、主系が動作不能になった場合におけるハンドオーバーの流れを問われています。

模範解答は

インターフェースの障害が発生した時、

でした。

ネットワークの勉強をして良かったなーと思うこと

ITコンサルタントとしての現場において、プロジェクト内でトラブルシューティングやシステムインフラ設計において最も頼られる存在になり、安定した案件・プロジェクトアサインが実現できるようになりました。

参考:コンサルファームでアベイラブルになったら

文系SEであっても、こういった知識があると一目置かれた存在になれますし、キャリアアップの一助になります。

実際、僕はプログラマ➡SE(ネットワークエンジニア)➡ITコンサルタントとキャリアップしてきましたが、ITコンサルタントとして活動している今も本記事の様な技術的な部分を大事にしているため、’他のコンサルタントとは差別化された人材になれているな’と感じています。

本記事は技術的な内容でしたが、キャリアに関する情報をお探しの方はこちらも是非、ご覧ください。

参考:【文系 SE】ネットワークエンジニアのすすめ

それでは、Tchau◎

こじろう